讲中文的威胁行为者 Earth Lusca 使用新的后门 KTLVdoor 对中国的一家贸易公司进行了攻击。

Trend Micro 研究人员使用名为 KTLVdoor 的新型多平台后门发现了讲中文的威胁行为者 Earth Lusca。Earth Lusca 集团至少自 2023 年上半年以来一直活跃,主要针对东南亚、中亚和巴尔干地区的组织。该小组主要关注涉及外交、技术和电信的政府部门。

该组织的目标是面向公众的服务器,这些服务器试图利用基于服务器的 N 日漏洞

KTLVdoor 是用 Golang 编写的,但专家还检测到适用于 Windows 和 Linux 的版本。该恶意软件经过高度混淆处理,并将自己伪装成系统实用程序,允许攻击者执行文件操作、命令执行和远程端口扫描等任务。该恶意软件支持高级加密和混淆技术,以使恶意软件分析复杂化并隐藏其操作。

攻击者将后门作为动态库(DLL、SO)传播,该恶意软件允许攻击者完全控制受感染的环境。后门允许运行命令、操作文件、提供系统和网络信息、使用代理、下载/上传文件、扫描远程端口等。

趋势科技警告说,与 KTLVdoor 恶意软件相关的活动范围很广,他们已经发现了 50 多个命令和控制 (C&C) 服务器,所有服务器都托管在中国的阿里巴巴上,与不同的恶意软件变体进行通信。虽然许多样本自信地与 Earth Lusca 威胁行为者有关,但目前尚不清楚整个基础设施是否是他们独有的。它也可能与其他讲中文的威胁行为者共享。

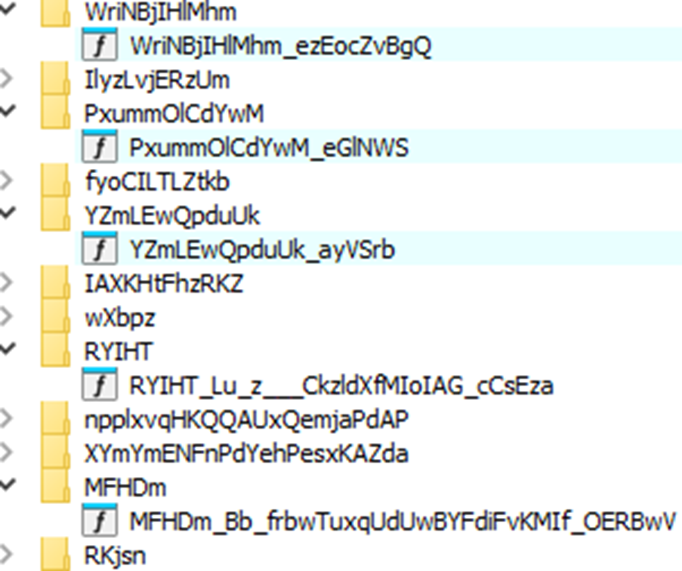

“在此活动中发现的大多数样本都是混淆的:嵌入的字符串无法直接读取,符号被剥离,大多数函数和包被重命名为随机的类似 Base64 的字符串,这显然是开发人员为了减慢恶意软件分析的速度”趋势科技发布的分析中写道。

KTLVdoor 伪装成不同的系统实用程序,包括 sshd、Java、SQLite、bash 和 edr-agent。

在执行后门时,它会持续与其 C2 服务器通信,等待指令。它支持下载/上传文件、探索文件系统、启动交互式 shell、执行 shellcode 和执行各种扫描(例如 TCP、RDP、TLS、Ping、Web)的命令。

通信依赖于 GZIP 压缩和 AES-GCM 加密的消息。每条消息都可以以单工模式(通道上的一个设备只能发送,通道上的另一个设备只能接收)或双工模式(两个设备可以同时发送和接收消息)进行传递。

目前尚不清楚 Earth Lusca 如何分发新的后门 KTLVdoor。

“我们已经能够非常有信心地将 KTLVdoor 的样本与威胁行为者 Earth Lusca 联系起来。但是,我们无法将此恶意软件家族的其他几个样本与该威胁行为者联系起来。此外,我们能够发现的基础设施的规模非常不寻常。“包括入侵指标 (IoC) 的报告总结道。“看到所有 C&C 服务器都使用来自中国提供商阿里巴巴的 IP 地址,我们想知道这种新恶意软件和 C&C 服务器的整体外观是否可能不是在测试新工具的早期阶段。”