在 Sucuri 安全分析师 Ben Martin 的详细报告中,发现了一种针对 WooCommerce 商店的新的复杂信用卡盗刷技术。这种新颖的方法使用样式标签并将恶意代码伪装成图像文件,以便在结账时秘密窃取客户的信用卡详细信息。

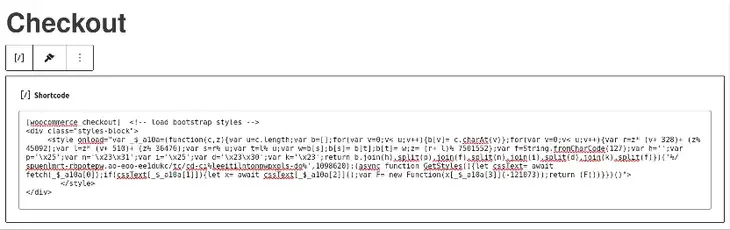

撇渣器的操作从直接恶意注入结帐页面的源代码开始,通常是通过被盗用的管理员帐户实现的。一旦就位,恶意软件就会使用自定义的加扰机制来混淆其代码,使其在未经训练的人看来是胡言乱语。

这种攻击最非正统的元素之一是使用 <style> 标签而不是传统的 <script> 标签来执行 JavaScript。通常用于嵌入 CSS,<style> 标签还可以触发 onload 等事件,该事件在页面完全加载时运行脚本。在这种情况下,攻击者利用此属性隐藏恶意 JavaScript,这些 JavaScript 只会在用户输入敏感付款详细信息的结帐页面上激活。

这种策略使恶意软件能够逃避检测,因为网站所有者在扫描恶意代码时经常忽略<式>标签。大多数传统的刷卡恶意软件都可以通过 <script> 标签轻松识别,但此处使用 <style> 标签可实现更隐蔽的方法。

图片来源: Sucuri

攻击者通过将部分有效载荷嵌入到 .webp 图像文件中,进一步展示了他们的聪明才智。此文件伪装成网站的网站图标,即浏览器选项卡中出现的小图标。通过在图像中伪装他们的略读代码,攻击者可以避免在站点管理员查看其媒体库时引起怀疑。

经过仔细检查,Sucuri 分析师发现此“图像”的顶部包含混淆代码。图像文件不仅仅是一个无害的徽标,而且还包含与支付卡信息直接相关的字符串,例如“credit”、“expiry”、“CVV”以及“HolderFirst”和“HolderLast”名称。这种巧妙地伪装的支付表格窃取了用户的卡详细信息并将其发送到远程服务器。

“image” 文件 |图片来源: Sucuri

敦促网站所有者实施强大的安全实践,包括双因素身份验证、强密码、定期更新和使用网站防火墙。通过保持警惕并采用深度防御方法,企业可以更好地保护自己和客户免受 Magecart 攻击的无处不在的威胁。