DragonForce 勒索软件正在扩大其 RaaS 业务,并成为针对企业的全球网络安全威胁。公司必须实施强大的网络安全策略来抵御这种日益增长的勒索软件攻击并避免成为受害者。

勒索软件攻击不断增长,使组织容易受到新的和更复杂的威胁。根据 Group-IB 的 2023/2024 年高科技犯罪趋势报告,勒索软件事件可能会在 2024 年造成更大的损害。

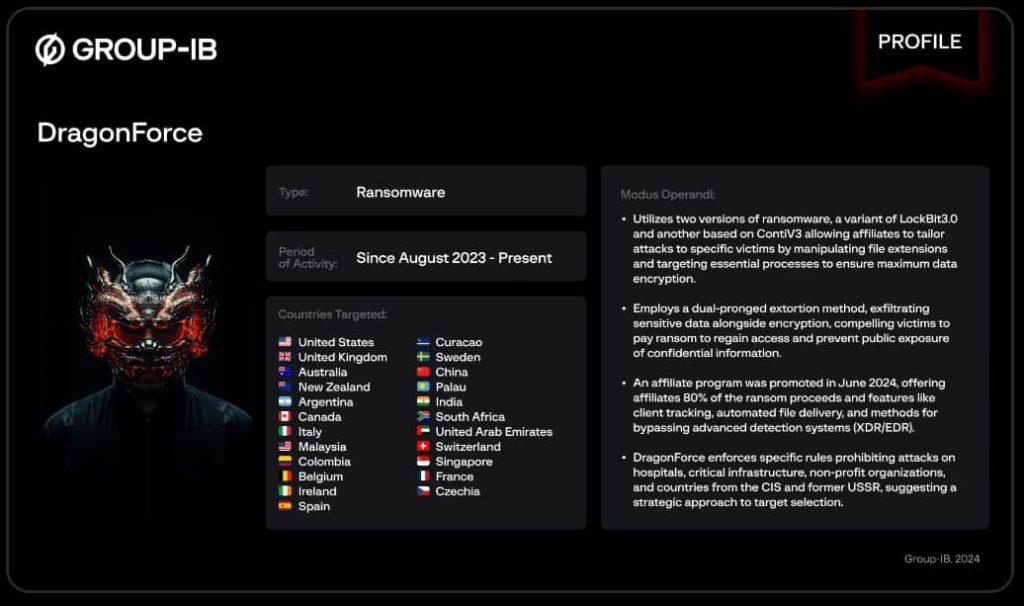

最重要的新兴威胁之一是 DragonForce 勒索软件组织,该组织利用勒索软件即服务 (RaaS) 附属计划,利用知名勒索软件家族的变体对目标行业造成严重破坏。

DragonForce:双重勒索软件威胁

DragonForce 勒索软件组织于 2023 年 8 月出现,部署了基于臭名昭著的勒索软件菌株 LockBit 3.0 的变体。然而,到 2024 年 7 月,该组织推出了第二个变体,最初声称是他们的原始创作,但后来发现是 ContiV3 勒索软件的一个分支。这些双重勒索软件版本用于利用公司的漏洞,尤其是在制造、房地产和运输等行业。

DragonForce 的攻击策略围绕双重勒索展开——加密数据并威胁如果不支付赎金就泄露数据。这给受害者增加了巨大的合规压力,他们不仅担心运营中断,还担心泄露敏感信息可能造成的声誉损害。

造成最大伤害的高级战术

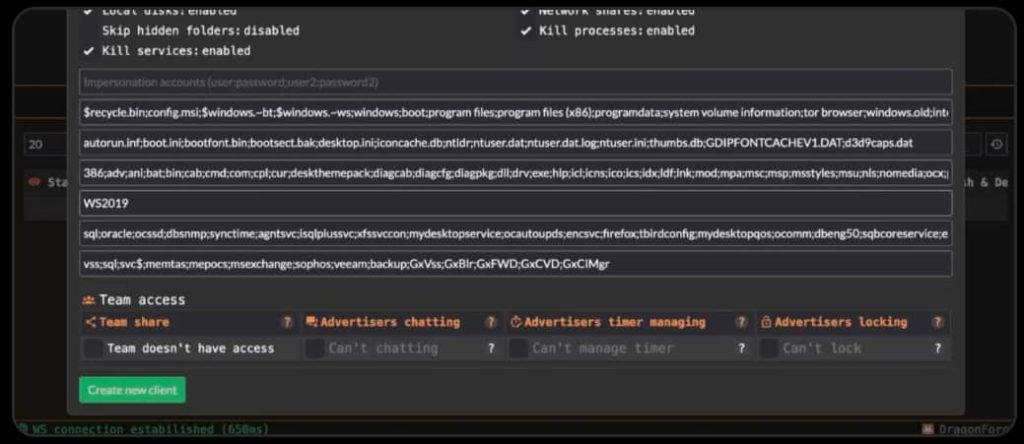

根据 Group-IB 在周三发布前与 Hackread.com 分享的研究,DragonForce 勒索软件团伙的操作是高度可定制的,允许附属公司根据受害者的类型配置攻击。

DragonForce 勒索软件于 2024 年 6 月 26 日启动了 RaaS 联盟计划,为攻击者提供了个性化勒索软件有效载荷的能力。附属公司可以禁用安全功能、设置加密参数,甚至自定义赎金记录。作为回报,附属公司将获得所收取赎金的 80%。

DragonForce 采用各种先进的技术进行规避和持久化。他们的主要策略之一是“自带易受攻击的驱动程序”(BYOVD),其中附属公司使用易受攻击的驱动程序来禁用安全进程并逃避检测。此外,它们在加密后清除 Windows 事件日志以阻碍取证调查。

对于横向移动,该组织使用 Cobalt Strike 和 SystemBC 等工具,这两种工具都允许他们收集凭据并保留在网络中。他们还使用 SoftPerfect Network Scanner 等网络扫描工具来绘制网络,帮助将勒索软件传播到尽可能多的设备。

针对性攻击和全球覆盖

2023 年 8 月至 2024 年 8 月期间,DragonForce 在其暗网泄露网站上列出了 82 名受害者。大多数攻击集中在美国 (52.4%),其次是英国和澳大利亚。制造业遭受的攻击数量最多,房地产和运输业紧随其后。

除了使用 ContiV3 和 LockBit 变体外,DragonForce 适应新联盟需求的能力使它们成为快速增长的威胁。通过瞄准高收入公司和关键行业,他们继续在网络犯罪基础设施中站稳脚跟。

企业可以做什么?

为了应对这些复杂的攻击,企业需要采取更主动和分层的安全措施。以下是一些关键步骤:

- 多重身份验证 (MFA):添加额外的身份验证层使攻击者更难破解凭据。

- 早期检测:使用行为检测工具(如端点检测和响应 (EDR))及早识别可疑活动。

- 备份策略:定期备份可确保无需支付赎金即可恢复数据,从而降低勒索软件的影响。

- 补丁漏洞:定期修补已知漏洞可防止勒索软件利用过时的系统。

- 员工培训:培训员工识别网络钓鱼和其他恶意策略可以防止初始渗透。

- 避免支付赎金:支付赎金通常会导致更多的攻击,因为它表明容易受到其他网络犯罪分子的攻击。

虽然 DragonForce 勒索软件扩展了其 RaaS 业务,但企业必须保持警惕并实施适当的网络安全策略,以避免成为此类威胁和其他危险威胁的受害者。