perfctl 恶意软件以配置错误的 Linux 服务器为目标,持续部署加密货币矿工和代理劫持软件。

Aqua Nautilus 的研究人员揭露了一种被称为 perfctl 恶意软件的 Linux 恶意软件,在过去 3-4 年中,该恶意软件以配置错误的 Linux 服务器为目标。

恶意代码被用来投放加密货币矿机和代理劫持软件。

Perfctl 是一种针对 Linux 服务器的难以捉摸的持久性恶意软件,它利用 rootkit 隐藏自己的存在,并在新用户登录时停止任何 “嘈杂 ”的活动,一直休眠到服务器再次闲置。在通信方面,它在内部使用 Unix 套接字,在外部使用 TOR。执行后,perfctl 会删除其二进制文件,并作为一项服务在后台运行。

尽管该恶意软件的主要目标是运行加密程序,但专家警告说,它还会执行代理劫持软件。在一次沙盒测试中,一名威胁行为者出于侦察目的访问了该恶意软件的后门。攻击者对服务器进行了分析,并部署了实用程序来调查其环境,更好地了解恶意软件是如何被研究的。

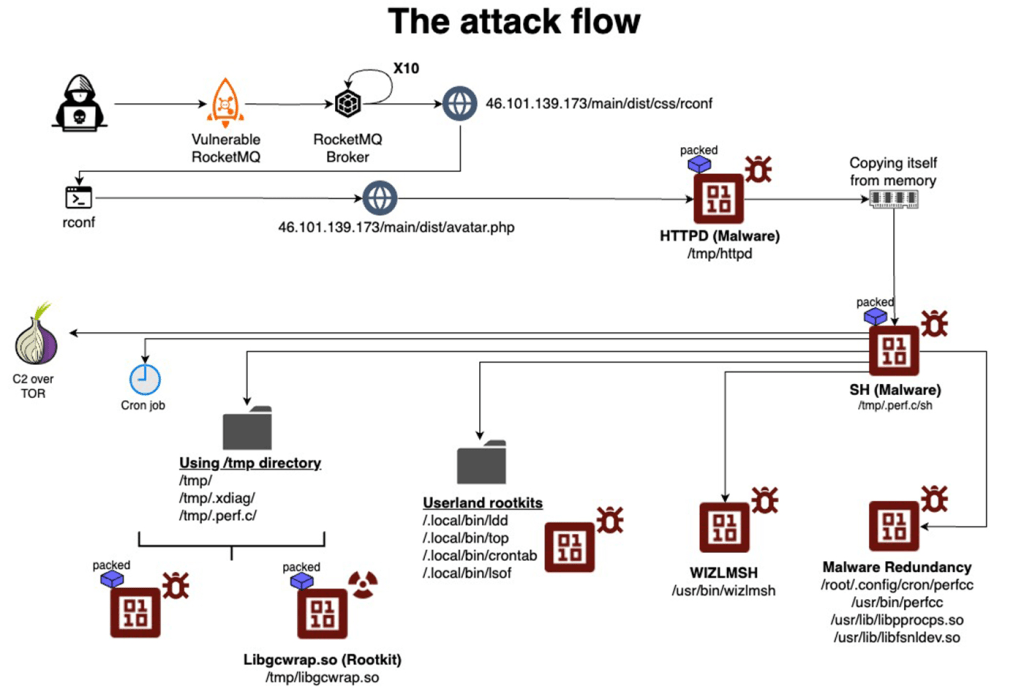

一旦攻击者利用了漏洞或错误配置,perfctl 恶意软件就会从攻击者控制的 HTTP 服务器下载主要有效载荷。有效载荷采用了多层技术,以确保持久性并躲避检测。它将自身移动到 /tmp 目录,以执行它的进程(如 sh)重命名自身,并删除原始二进制文件以掩盖其踪迹。该恶意软件既是下载器,又是本地命令与控制(C2)进程,试图利用 Polkit 漏洞 CVE-2021-4043(又名 PwnKit)进行 root 访问。

恶意代码使用欺骗性的名称将自身复制到不同的磁盘位置,并在服务器上建立后门以进行 TOR 通信。

该恶意软件在投放rootkit的同时,还投放了经过修改的Linux实用程序(如ldd、losof),这些实用程序具有用户地rootkit功能。

Linux 恶意软件经过打包和加密,以逃避检测。它使用先进的规避技术,如在检测到新用户时停止活动,恶意代码还可以终止竞争恶意软件,以保持对受感染系统的独占访问权。

“作为其命令和控制操作的一部分,恶意软件会打开一个 Unix 套接字,在 /tmp 目录下创建两个目录,并在其中存储影响其操作的数据。这些数据包括主机事件、自身副本的位置、进程名称、通信日志、令牌和其他日志信息。此外,恶意软件还使用环境变量来存储数据,从而进一步影响其执行和行为。报告指出:”所有二进制文件都经过打包、剥离和加密,这表明恶意软件在绕过防御机制和阻碍逆向工程尝试方面做出了巨大努力。该恶意软件还使用了先进的规避技术,例如在检测到 btmp 或 utmp 文件中有新用户时暂停其活动,并终止任何竞争恶意软件,以保持对受感染系统的控制。

为了保持持久性,攻击者修改了 ~/.profile 脚本,以便在用户登录时执行恶意软件,检查 /root/.config/cron/perfcc 是否可执行。如果是,恶意软件就会在合法服务器工作负载之前运行。它还会在 Bash 环境中执行 ~/.bashrc 文件,以在恶意软件后台工作时维持服务器的正常运行。脚本会抑制错误以避免警告。

一个名为 wizlmsh(12kb)的小型二进制文件被放入 /usr/bin,在后台运行,以确保 perfctl 恶意软件的持久性,并验证主要有效载荷(httpd)的执行情况。

“攻击的主要影响是资源劫持。在所有案例中,我们都观察到一个 Monero 加密程序 (XMRIG) 被执行并耗尽了服务器的 CPU 资源。该加密器还进行了打包和加密。报告总结道:”一旦解包和解密,它就会与加密矿池通信。“研究人员说:”要检测 perfctl 恶意软件,可以查看 CPU 使用率是否出现异常峰值,或者如果 rootkit 已经部署在服务器上,系统速度是否变慢。“这些可能表明存在加密货币挖掘活动,尤其是在空闲时间。